Introdução

Os pesquisadores de cibersegurança descobriram o primeiro conhecido adicionais maliciosos do Microsoft Outlook detectado no mundo. A atividade foi codenominada “AgreeToSteal” pela empresa de cibersegurança Koi. O adicionais em questão é o AgreeTo, que é anunciado pelo seu desenvolvedor como uma forma de conectar calendários diferentes em um único local e compartilhar a disponibilidade por meio de e-mail.

Detalhes da Atividade Maliciosa

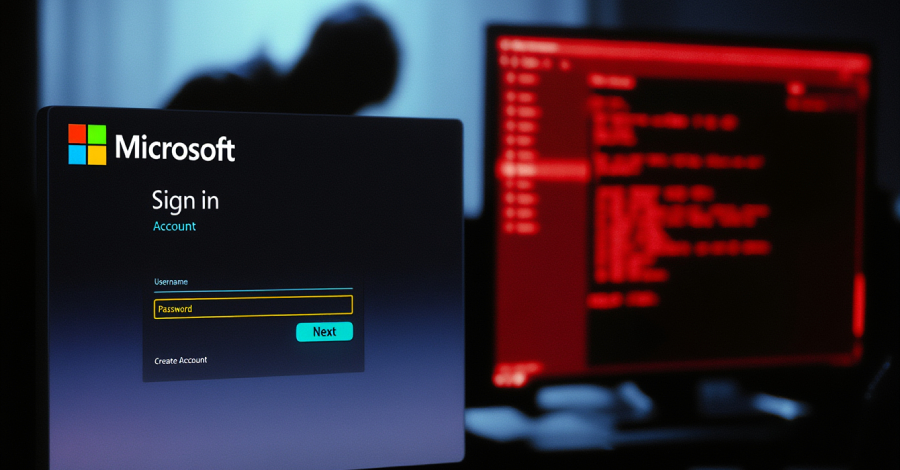

A atividade maliciosa foi detalhada pela Koi Security e envolveu um atacante desconhecido que reivindicou o domínio associado a um adicionais legítimo abandonado para servir uma página de login falsa do Microsoft, roubando mais de 4.000 credenciais no processo. O adicionais em questão é o AgreeTo, que foi atualizado pela última vez em dezembro de 2022.

Como Funciona a Atividade Maliciosa

A atividade maliciosa explora como os adicionais do Office funcionam e a falta de monitoramento periódico do conteúdo dos adicionais publicados na Marketplace. Os adicionais do Office usam um arquivo de manifesto que declara uma URL, que é carregada e servida em tempo real do servidor do desenvolvedor a cada vez que é aberto dentro de um elemento iframe dentro da aplicação. No entanto, não há nada que impeça um atacante de tomar controle de um domínio expirado.

Consequências da Atividade Maliciosa

A atividade maliciosa poderia ter sido pior. Dado que o adicionais é configurado com permissões “ReadWriteItem”, que permite que ele leia e modifique os e-mails do usuário, um atacante poderia ter abusado dessa lacuna para implantar JavaScript que rouba os conteúdos da caixa de entrada do usuário.

Recomendações para Contar a Segurança

A Koi recomenda que o Microsoft tome as seguintes medidas para contornar os problemas de segurança:

- Triggerar uma revisão novamente quando o URL de um adicionais começa a retornar conteúdo diferente do que era durante a revisão.

- Verificar a propriedade do domínio para garantir que ele seja gerenciado pelo desenvolvedor do adicionais e flagar adicionais onde a infraestrutura do domínio mudou de mãos.

- Implementar um mecanismo para deslistar ou flagar adicionais que não foram atualizados além de um certo período de tempo.

- Exibir contagens de instalação como uma forma de avaliar o impacto.

Conclusão

A atividade maliciosa é um exemplo de como os adicionais do Office podem ser usados para ataques de supply chain. É fundamental que os desenvolvedores e os provedores de marketplaces tomem medidas para prevenir esses ataques e garantir a segurança dos usuários.

Fontes: The Hacker News. Curadoria e Insights: Redação YTI&W.