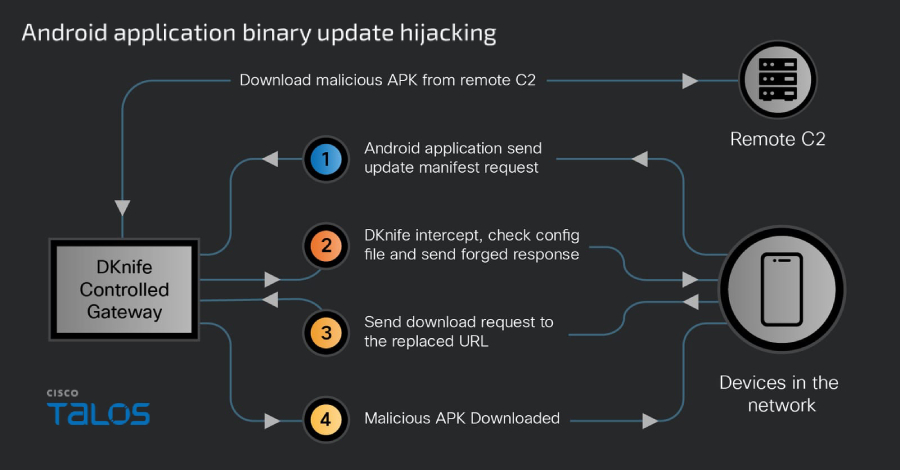

Investigadores de cibersegurança desvendaram uma ferramenta de monitoramento de gateway e adversário no meio (AitM) chamada DKnife, operada por atores de risco da China desde pelo menos 2019. A ferramenta é composta por sete implantes baseados em Linux, projetados para realizar inspeção de pacotes profunda, manipulação de tráfego e entrega de malware via rotas e dispositivos de borda.

O que aconteceu?

A ferramenta DKnife é capaz de atacar uma ampla gama de dispositivos, incluindo PCs, dispositivos móveis e dispositivos de Internet das Coisas (IoT), e entrega e interage com os backdoors ShadowPad e DarkNimbus.

Detalhes Técnicos

- DKnife é composto por sete implantes baseados em Linux, incluindo:

- dknife.bin: responsável por inspeção de pacotes profunda, relatórios de atividades de usuário, roubo de downloads binários e DNS hijacking

- postapi.bin: módulo de relatórios de dados que atua como um relé, recebendo tráfego de DKnife e relatando para servidores C2 remotos

- sslmm.bin: módulo de proxy reverso modificado do HAProxy que realiza a terminação de TLS, a descriptografia de e-mail e a reroteamento de URL

- mmdown.bin: módulo de atualização que se conecta a um servidor C2 hard-coded para baixar APKs usados no ataque

- yitiji.bin: módulo de forward de pacotes que cria uma interface TAP abreviada no roteador para hospedar e rotar tráfego de rede injetado pelo atacante

- remote.bin: módulo de cliente VPN P2P que cria um canal de comunicação com servidores C2 remotos

- dkupdate.bin: módulo de atualização e vigia que mantém os vários componentes vivos

Como se proteger

A Cisco Talos recomendou que os usuários sejam cautelosos ao acessar links suspeitos e evitem baixar arquivos de fontes desconhecidas. Além disso, é importante manter os sistemas e aplicativos atualizados e utilizar soluções de segurança robustas para proteger contra ataques de AitM.

Fonte Original: The Hacker News. Curadoria e Insights: Redação YTI&W.